成功渗透安全测试的 8 个关键步骤

随着公司信息和私人数据变得越来越有价值,遵循渗透测试步骤已成为安全专家抵御网络攻击的主要手段。

渗透测试,也称为“渗透测试”,是一种用于识别和解决系统或网络漏洞的宝贵工具。如果执行得当,渗透测试可以帮助确保敏感数据的安全性和完整性。

本文将探讨成功渗透测试的关键步骤,包括渗透测试的定义和目的、如何执行渗透测试以及应遵循的最佳实践。

什么是渗透测试(渗透测试)?

渗透测试是对计算机系统、网络或 Web 应用程序的模拟网络攻击,重点是测试防御措施和发现攻击者可能利用的安全漏洞。

渗透测试旨在创建漏洞评估、发现安全弱点并提出改进系统防御的建议。

渗透测试通常由一组安全专业人员执行,他们使用各种工具和技术来获得对目标组织的未授权访问。这可能包括利用已知漏洞、使用社会工程策略诱骗员工泄露敏感信息以及绕过安全控制。

渗透测试是网络安全的一个重要方面,因为测试报告可帮助组织在恶意行为者利用它们之前识别和解决潜在的安全漏洞。

它还可用于验证组织安全控制的有效性并证明符合行业法规和标准。

如何进行渗透测试

当前的公司计算机系统由许多层和相互连接的部分组成:网络服务、Web 应用程序、基础设施、员工使用的设备等。所有这些都需要由安全团队使用一组定义的渗透测试工具进行彻底检查。

我们想讨论三种主要的渗透测试方法,如下所示:

- 黑盒测试——这种渗透测试方法假设黑客对系统知之甚少,并希望通过 Web URL、IP 地址或开放端口访问我们的系统。

- 灰盒测试——更进一步,灰盒方法是白帽黑客对其目标系统的有限洞察力的实例。在这种情况下,渗透测试人员可以被授予低级帐户和一些用于漏洞评估的文件。

- 白盒测试——最后的渗透测试方法是白盒方法,渗透测试人员被授予管理员级别的帐户以查找系统中可利用的漏洞。

关于不同类型的渗透测试,要记住的一件关键事情是检查合规性要求和强制性做法——尤其是对于处理个人数据或支付方式的程序。

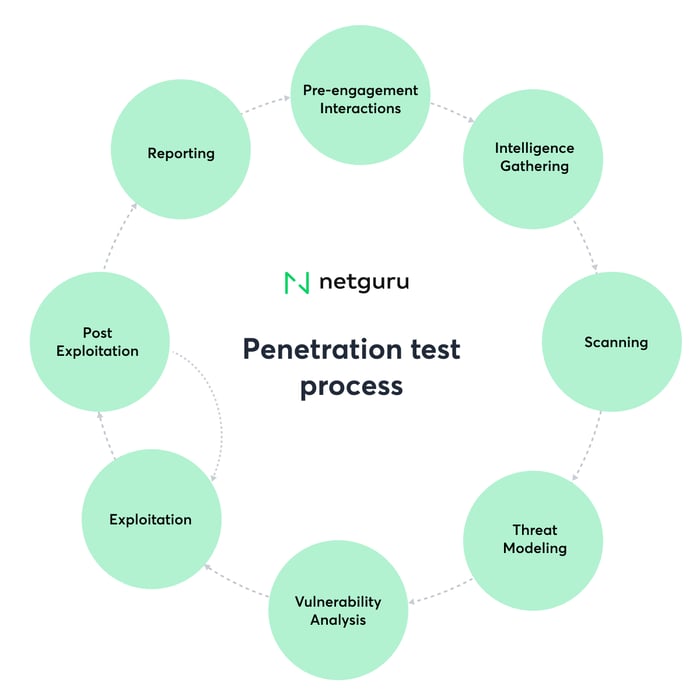

(成功)渗透测试的 8 个步骤

渗透测试过程涵盖评估现有防御机制和防止未来黑客访问系统所需的一切。下面的渗透测试步骤遵循渗透测试标准中的描述。

1. 参与前互动

任何渗透测试的第一步都是计划。这涉及定义测试范围、识别目标系统或网络以及确定测试目标。

它还包括评估的开始日期、完成测试的预计时间以及涉及的联系人。或者,可以提供其他详细信息,例如文档和以前的渗透测试结果。

2. 情报收集

下一步是尽可能多地收集有关目标系统或网络的信息。

这可以使用各种渗透测试工具和技术来完成,包括网络扫描和审查有关系统的公开可用数据(DNS 侦察、泄露的凭据、代码存储库,甚至是 StackOverflow 上提出的问题)。

尽管可以在线发现这些漏洞,但也可以通过离线方式攻击目标系统;例如通过垃圾、现场侦察和安全设备检查发现的文件。

离线和现场情报收集可能会发现不当的敏感数据管理。

3.扫描

一旦收集了必要的信息,下一步就是扫描目标系统或网络中的漏洞。这通常是使用自动化工具完成的,例如可以识别系统或网络中潜在弱点的漏洞扫描器。

通常,可以使用动态分析或静态分析来测试应用程序如何响应各种威胁。

4.威胁建模

在收集到有关系统渗透测试人员分析资产、业务流程和人为因素的足够信息后,可以创建威胁模型。这还应该包括攻击者的观点:他可以是谁,他有什么能力。

请注意,应清楚地记录模型,否则漏洞评估将无法为未来的渗透测试进行验证。

5.漏洞分析

了解有关系统架构、实施细节和业务流程的信息后,渗透测试人员可以开始寻找潜在的漏洞。

这些问题的范围从远程主机上的服务配置错误和开放端口到不安全的流程设计和易受暴力攻击的服务器目录。此步骤的目标是创建一个已通过研究测试、验证和证明的漏洞评估。

6.剥削

我们渗透测试的下一步是尝试利用在扫描阶段发现的漏洞。这通常是结合使用工具和手动技术来完成的,例如密码破解或 SQL 注入。

7. 后期开发

在开发阶段之后,下一步是确定收集的访问和数据的价值。这可能允许渗透测试人员在保持访问权限的同时进一步进入系统,从而获得通往系统中更安全文档的途径。

8. 报告

收集数据后,将创建一个文档。它包括评估前达成的所有协议、执行摘要、发现的漏洞的详细信息以及缓解这些漏洞的建议。

棘手的时刻——做渗透测试时要注意什么

虽然渗透测试可以成为识别和解决系统或网络漏洞的宝贵工具,但仍有一些棘手的时刻需要注意。

首先,重要的是要确保明确界定渗透测试的范围。这将防止渗透测试人员意外访问敏感数据或破坏系统或网络的运行。

其次,聘请经验丰富且有道德的黑客。经验丰富的团队将帮助确保测试以安全和可控的方式进行。他们不仅是专业人士,而且他们在其他项目中的经验意味着他们拥有更深入的行业知识,可以在保护您的系统方面走得更远。

第三,与系统所有者或指定联系人进行良好的沟通,可以提高渗透测试的执行力。在范围非常有限或包含生产系统的情况下尤其如此。

最初的范围界定可能并不总是清楚地定义应该攻击或不应该攻击的内容,这将导致日常活动出现不必要的中断。

虽然渗透测试最好在系统投入生产之前完成,但维护测试应该谨慎进行,不要中断业务运营,以确保结果尽可能真实。

码堆科技针对渗透测试人员的最佳实践

我们在渗透测试方面的经验为我们留下了一份定义成功评估的项目清单,以下是我们在渗透测试的所有阶段要记住的最佳实践清单:

定义的测试范围

明确定义渗透测试的范围。这将有助于确保测试具有重点和针对性,并且不会意外中断系统或网络的运行。

另一方面,在范围界定过程中,尽可能多地包含系统的一部分是很重要的;不要制造整体系统安全的假象。

经验与伦理

确保渗透测试由经验丰富且有道德的黑客执行。这将有助于确保以安全和受控的方式执行测试,并确保已识别的任何漏洞都得到妥善解决。

测试的规律性

定期对您的系统和网络执行渗透测试。这将有助于识别可能已引入的任何新漏洞,并确保您的系统和网络保持安全。

根据渗透测试报告采取行动

重要的是要跟进渗透测试报告中提出的建议。这将有助于确保已识别的任何漏洞都得到妥善解决,并确保您的系统和网络保持安全。

通过渗透测试防止未来崩溃

渗透测试是识别和解决系统或网络漏洞的重要工具。通过遵循本文概述的步骤并遵循渗透测试的最佳实践,您可以帮助确保敏感数据的安全性和完整性。

除了上述步骤和最佳实践外,在成功进行渗透测试时,还需要牢记其他一些关键要点。

- 渗透测试不是一次性事件。为了维护您的操作系统和网络的安全,您应该定期调用渗透测试服务来识别和解决新的漏洞。

- 渗透测试不能替代其他安全措施。虽然渗透测试可以识别和解决漏洞,但它并不能取代其他安全措施,例如防火墙、入侵检测系统和安全编码实践。

- 渗透测试的好坏取决于执行它的渗透测试人员。为确保您的渗透测试成功,您应该与经验丰富且有道德的黑客合作,这些黑客知识渊博且精通最新的渗透测试技术和工具。

总的来说,成功的渗透测试需要周密的计划、熟练的执行和定期的跟进。通过遵循本文概述的步骤和最佳实践,您可以帮助确保系统和网络的安全性和完整性。

.jpg)